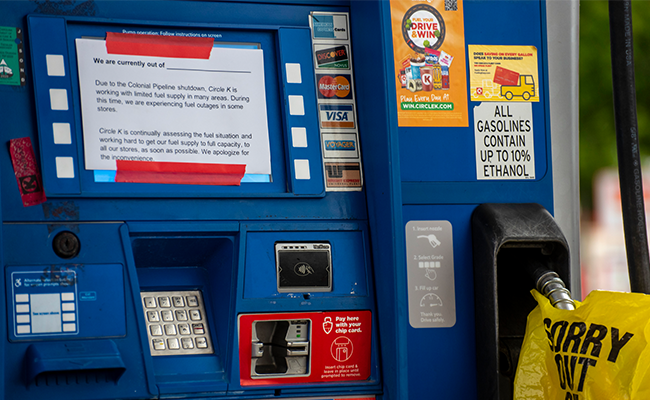

Nach einem gefühlt viel zu langen Lockdown zieht es die Menschen an die frische Luft. Der Sommer und die sinkenden Infektionszahlen laden zu Kurzausflügen ein – natürlich mit dem Auto, schließlich ist das eigene Fahrzeug nach wie vor das Verkehrsmittel der Wahl. An der Ostküste der USA endeten kürzlich jedoch viele Ausflüge an der Tankstelle. Hacker hatten den Benzinnachschub unterbrochen.

Für ihren Angriff hatten sich die Cyberkriminellen eine wertvolle Quelle ausgewählt. Die Colonial Pipeline ist das größte Pipelinesystem für raffinierte Ölprodukte in den USA. Auf einer Distanz von fast 9.000 Kilometer werden täglich bis zu drei Millionen Barrel Kraftstoff von texanischen Raffinerien in den Ballungsraum New York City transportiert. Entlang der Strecke werden weitere Bundesstaaten mit Treibstoff versorgt, von Alabama und Florida über Georgia und South Carolina bis zur Hauptstadt Washington. Nach Angaben des Betreibers liefert die Pipeline damit rund 45 Prozent der an der Ostküste verbrauchten Kraftstoffe.

Die Bilanz des Angriffs war verheerend. Mehrere Tage erhielten Tankstellen und Flughäfen keinen Treibstoff. Besonders hart betroffen waren Staaten entlang der Atlantikküste. Die Fluggesellschaft American Airlines änderte aufgrund der Knappheit die Flugpläne und verzichtete unter anderem in Atlanta und Charlotte auf Tankstopps auf der Route von London nach Honolulu. Auch Autofahrer in North Carolina und Virginia standen vor leeren Zapfsäulen. In Washington D.C. war der Treibstoff sogar an 87 Prozent der Tankstellen ausgegangen. Als Folge der Cyberattacke stieg der Benzinpreis auf den höchsten Stand seit 2014. Erst nach einer Lösegeldzahlung konnte die Pipeline wieder an Netz gehen.

Versorgungssicherheit bedroht

Als Christian Weber, Geschäftsführer der Infraforce GmbH, vom Angriff auf die Pipeline erfährt, ist er von den enormen Auswirkungen überrascht. Dabei gehören erfolgreiche Hackerattacken für den erfahrenen Cybersecurity-Experten zum Alltag. „Unserer Response-Hotline werden wöchentlich mehrere Fälle erfolgreicher Angriffe dieser Art gemeldet“, sagt Christian Weber. „Im Fall der Colonial Pipeline hat die Attacke allerdings einen nationalen Versorgungsengpass ausgelöst. Es ist erstaunlich, dass es überhaupt so weit kommen konnte.“ Selbst alle technische Maßnahmen und Risikoerwägungen konnten den Angriff nicht verhindern. Auch mit Notfallplänen war eine Wiederherstellung des Systems innerhalb akzeptabler Bedingungen nicht möglich.

Die Cyberattacke erfolgte mit Ransomware. Nachdem die Hacker über Sicherheitslücken in das Netzwerk der Colonial Pipeline Company eingedrungen waren, kopierten sie zunächst etwa 100 Gigabyte Daten, bevor sie die Rechner verschlüsselten. Der Angriff auf die sensible Infrastruktur ist dabei nur die Spitze des Eisbergs. Rund um die Schadprogramme ist ein gigantischer Markt entstanden. „Kriminelle können nicht nur Services einkaufen, sondern auch feste Zusagen der Programmierer in Anspruch nehmen. Das geht bis zur Zufriedenheit und einer damit verbundenen Geld-zurück-Garantie“, erklärt Christian Weber.

Essenzielle Gefahr

Verbreitung und Weiterentwicklung von Ransomware erfolgen in einem atemberaubenden Tempo. Kein Wunder, dass Experten seit Jahren vor einer einschneidenden Cyberattacke in Deutschland warnen. Für Arne Schönbohm, Präsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI), sind Cyberangriffe auf kritische Infrastrukturen ein ernstzunehmendes realistisches Szenario. Denn wo Kriminelle Geld wittern, greifen sie an. In welcher Branche ihre Opfer tätig sind, spielt dabei eine große Rolle. Je relevanter ein Unternehmen oder eine Organisation für die Versorgungssicherheit ist, umso einfacher ist es für die Hacker, einen hohen Lösegeldbetrag zu erpressen.

Das Bundeskriminalamt unterstreicht im aktuellen Bundeslagebild die hohe Relevanz von Ransomware-Attacken. Diese Form der Angriffe sei weiterhin eine der primären Bedrohungen für öffentliche Einrichtungen und Wirtschaftsunternehmen. Vor allem das immense Schadenpotenzial sollte Entscheider in Alarmbereitschaft versetzen. Eine Infektion mit Ransomware und die folgende Verschlüsselung der IT-Systeme führt für alle betroffenen Unternehmen zu einschneidenden Unterbrechungen der Geschäftstätigkeit. Sind kritische Infrastrukturen betroffen, sind elementare Leistungen für die Bevölkerung gefährdet.

Flexible Sicherheit

Bei der Auswahl ihrer Ziele nehmen Cyberkriminelle zunehmend große Konzerne und öffentlichen Einrichtungen ins Visier. Doch auch kleine und mittlere Unternehmen mit hoher Bedeutung für die Versorgungssicherheit können schnell zum Ziel werden – oder müssen als Kollateralschaden ihre Geschäftstätigkeit zumindest vorübergehend einstellen. Das Risiko ist allgegenwärtig. Doch es gibt verschiedene Möglichkeiten, um sich zu schützen. Entscheidend ist, wie flexibel Unternehmen ihre Sicherheit gestalten. Weil sich die eingesetzten Schädlinge konstant verändern, muss die Abwehr regelmäßig auf den Prüfstand gestellt werden.

„Um es Cyberkriminellen so schwer wie möglich zu machen, sollten die Risiken individuell bewertet werden“, erklärt Christian Weber. „Zur optimalen Planung einer agilen Verteidigung wird dabei die Perspektive der Angreifer eingenommen und gezielt nach Schwachstellen in der eigenen Infrastruktur gesucht“. Diese Maßnahmen werden zusätzlich von asset- und framework-basierenden Analysen ergänzt. Auf diese Weise ermitteln die Sicherheitsexperten, welche Faktoren für den Erfolg aktuell kursierenden Ransomware entscheidend sind. Eine Cyber-Risk-Exposure-Map visualisiert anschließend den Ist-Zustand.

Unberechtigter Zugriff

Betreiber von Industrieanlagen stehen beim Schutz ihrer Infrastruktur vor einer zusätzlichen Aufgabe. Sie dürfen nicht nur die Schwachstellen ihrer IT-Systeme im Blick haben, sondern müssen auch die verwendete Betriebssoftware in den Maschinen berücksichtigen. Weil es in der industriellen Produktion auf die Verfügbarkeit ankommt, werden Anlagen nur sehr selten

für ein Update außer Betrieb genommen, denn ein Stillstand erzeugt automatisch zusätzliche Kosten. Eine Quittung könnte dennoch folgen – sind die Geräte erst einmal mit dem Internet verbunden sind, können Hacker sehr schnell und einfach die vorhandenen Sicherheitslücken ausnutzen.

Im Internet of Things vernetzte Geräte benötigen daher eine besondere Aufmerksamkeit. „Sämtliche Protokolle und ihre Konfiguration sollten mit einem geeigneten Prozess auf Risiken geprüft werden“, erklärt Christian Weber. „Aufgrund ihrer hohen Bedeutung für die Sicherheit sollte die Verbindung von Industrieanlagen mit dem Internet permanent untersucht werden.“ Speziell Fernzugriffe für Wartung und Instandhaltung sind immer wieder ein Einfallstor für Cyberkriminelle. Umso wichtiger wird die Kontrolle der Schnittstellen. Dazu werden Prozesse benötigt, die Daten nicht nur sammeln, sondern auch auswerten und interpretieren. Eine valide Sourcing-Strategie ist dabei für viele Unternehmen entscheidend.

Infiltrierte Netze

Die Investition in die Sicherheit zahlt sich aus, denn die Gefahr steigt mit jeder neuen Attacke. Weil zahlreiche Systeme bereits infiltriert sind, gehen Experten davon aus, dass Cyberkriminelle längst in zahlreiche Unternehmensnetze eingedrungen sind. Auch in Deutschland ist damit nicht mehr die Frage, ob Hacker zuschlagen, sondern wann sie ihre schädliche Ransomware einsetzen. Denn die Kosten einer Lösegeldforderung sind um ein Vielfaches höher.

Die Colonial Pipeline Company zahlte schließlich 4,4 Millionen US-Dollar, um die Rohrleitung wieder in Betrieb nehmen zu können. Zu groß war die Ungewissheit über das Ausmaß der verursachten Systemschäden. Doch zumindest bei dieser Attacke konnte der Schaden nachträglich etwas vermindert werden. Ermittlern des FBI gelang es etwa einen Monat nach der Lösegeldzahlung rund 2,3 Millionen US-Dollar sicherzustellen.

Hinweis: Die TÜV Technische Überwachung Hessen GmbH übernimmt keinerlei Haftung für die Inhalte und Aussagen auf externen Seiten. Bei Beanstandungen wenden Sie sich bitte an den Urheber der jeweiligen Seite. Vielen Dank für Ihr Verständnis.